Как устройства Apple шпионят за всеми

О массовой кампании по бэкдорингу, в ходе которой, по словам российских чиновников, были заражены iPhone тысяч людей, работающих в дипломатических миссиях и посольствах в России, стало известно в июне.

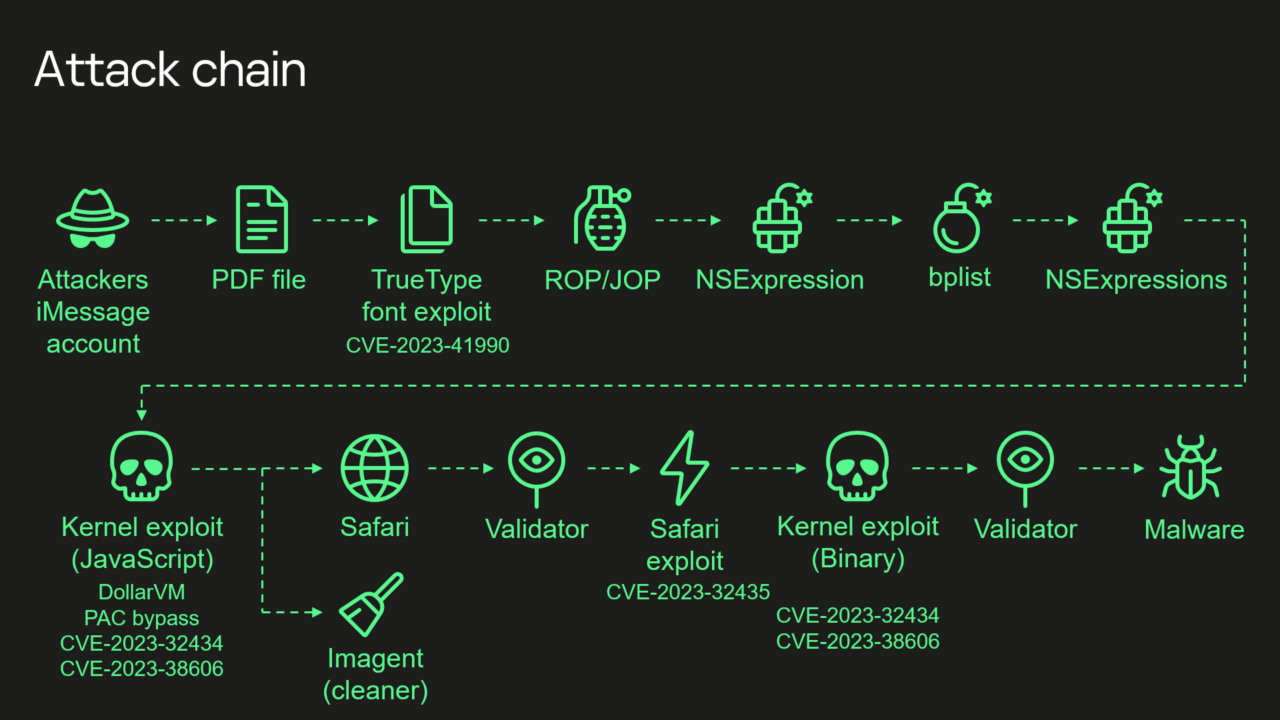

По словам Касперского, заражение происходило в течение как минимум четырех лет в сообщениях iMessage, которые устанавливали вредоносное ПО через сложную цепочку эксплойтов, не требуя от получателя никаких действий.

После этого устройства заражались полнофункциональным шпионским ПО, которое, помимо прочего, передавало записи с микрофона, фотографии, геолокацию и другие конфиденциальные данные на контролируемые злоумышленниками серверы. Хотя заражение не выдерживало перезагрузки, неизвестные злоумышленники продолжали свою кампанию, просто отправляя устройствам новый вредоносный текст iMessage вскоре после перезагрузки.

В среду стало известно, что “Триангуляция” — так Касперский назвал и вредоносную программу, и кампанию, которая ее устанавливала, — использовала четыре критические уязвимости нулевого дня, то есть серьезные программные недостатки, которые были известны злоумышленникам якобы еще до того, как о них узнала Apple.

Помимо iPhone, эти критические “нулевые дни” и секретная аппаратная функция были обнаружены в компьютерах Mac, iPod, iPad, телевизорах Apple TV и часах Apple Watches. Более того, эксплойты, найденные Касперским, были специально разработаны для работы и на этих устройствах.

Наиболее интригующей новой деталью является нацеливание на ранее неизвестную аппаратную функцию, которая оказалась ключевой в кампании Operation Triangulation. Уязвимость нулевого дня в этой функции позволила злоумышленникам обойти аппаратные средства защиты памяти, созданные для обеспечения целостности системы устройства.

Исследователи Касперского узнали о существовании секретной аппаратной функции только после нескольких месяцев обширного реверс–инжиниринга устройств, зараженных Triangulation. В ходе работы внимание исследователей привлекли так называемые аппаратные регистры, которые предоставляют процессорам адреса памяти для взаимодействия с периферийными компонентами, такими как USB, контроллеры памяти и графические процессоры. MMIO, сокращение от Memory–mapped Input/Outputs, позволяет процессору записывать данные в конкретный аппаратный регистр определенного периферийного устройства.

“Это не обычная уязвимость”, — заявил Ларин в пресс–релизе, приуроченном к его выступлению на 37–м конгрессе Chaos Communication Congress в Гамбурге (Германия). “Из–за закрытого характера экосистемы iOS процесс обнаружения был сложным и длительным, требующим всестороннего понимания как аппаратной, так и программной архитектуры. Это открытие в очередной раз учит нас тому, что даже передовые аппаратные средства защиты могут оказаться неэффективными перед лицом искушенного злоумышленника, особенно если существуют аппаратные функции, позволяющие обойти эти средства защиты“.

А почему же существуют эти аппаратные функции, позволяющие обойти средства защиты? Для чего их сделали? Они ведь не сами собой появились – их заложил производитель устройства.

В тот же день в июне прошлого года, когда Касперский впервые сообщил о заражении iPhone своих сотрудников в рамках операции “Триангуляция”, сотрудники российского Национального координационного центра по компьютерным инцидентам заявили, что эти атаки были частью более масштабной кампании Агентства национальной безопасности США, в ходе которой было заражено несколько тысяч iPhone, принадлежащих сотрудникам дипломатических представительств и посольств в России, в частности, представляющих страны НАТО, постсоветские государства, Израиль и Китай. В отдельном предупреждении ФСБ, Федеральной службы безопасности России, утверждалось, что Apple сотрудничала с АНБ в этой кампании. Представитель Apple опроверг это утверждение.

Ну как опроверг? Бла-бла-бла, и ничего кроме пустопорожних слов. Никаких фактов, которые могли бы подтвердить непричастность Apple.

PS. Суть события очень проста: Касперских выгнали с западного рынка, а они в ответ публично вскрыли механизм слежки АНБ.

Причем пока что вскрыт СТАРЫЙ механизм, который работал 4 года, но некоторое время назад потерял актуальность. Разумеется, у АНБ вместо него имеется новый механизм – и Касперские кагбэ намекают американцам, что если вы будете продолжать нас щемить на своём рынке, мы будем продолжать делать вам больно.

0 комментариев